Настройки безопасности

На этой сранице

Настройка группы безопасности

Получить доступ к группе безопасности нужного кластера можно двумя способами:

Посредством .

Активировав чекбокс в диалоговом окне, вы подтверждаете безопасность IP-адреса устройства в поле Add Security Group Rule и данный адрес будет автоматически добавлен во входящие правила (Inbound Rules) группы безопасности в качестве разрешенного. Для изменения правил группы безопасности нажмите Manage Security Group Rule. Далее следуйте инструкции начиная с п.4.

Посредством сервиса . Доступ к группе безопасности через сервис VPC описан ниже.

Выберите .

В боковом меню слева выберите .

Нажмите на название нужной группы безопасности.

Примечание

Название группы безопасности вида

mrs_you-cluster-name_xxx, гдеyou-cluster-name— первые 16 символов название кластера MRS.Перейдите на вкладку Inbound Rules.

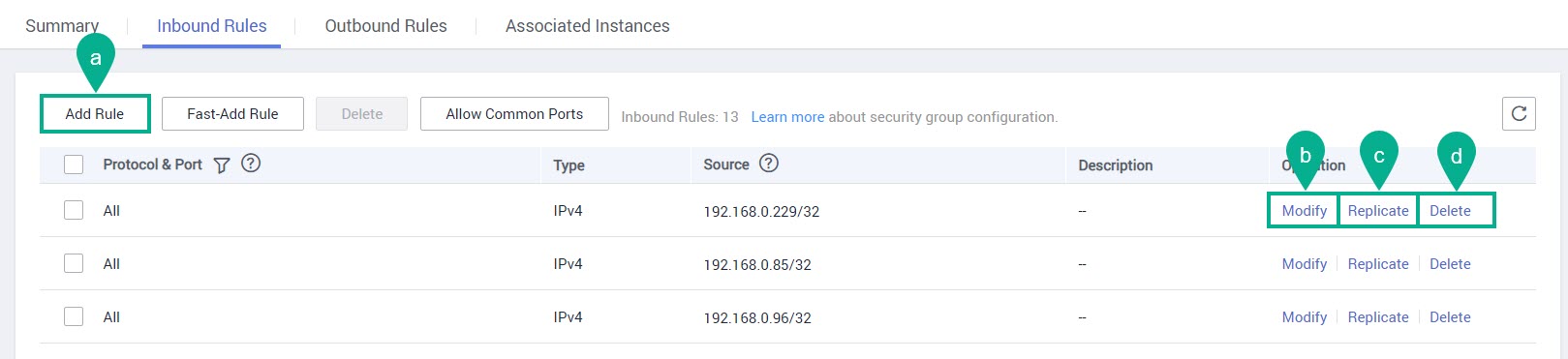

На данной вкладке можно сделать следующие действия:

Add Rule — добавить правило.

Примечание

В следующем пункте будет подробнее рассмотрен процесс добавления нового правила.

Modify — изменить правило безопасности.

Replicate — дублировать правило.

Delete — удалить правило.

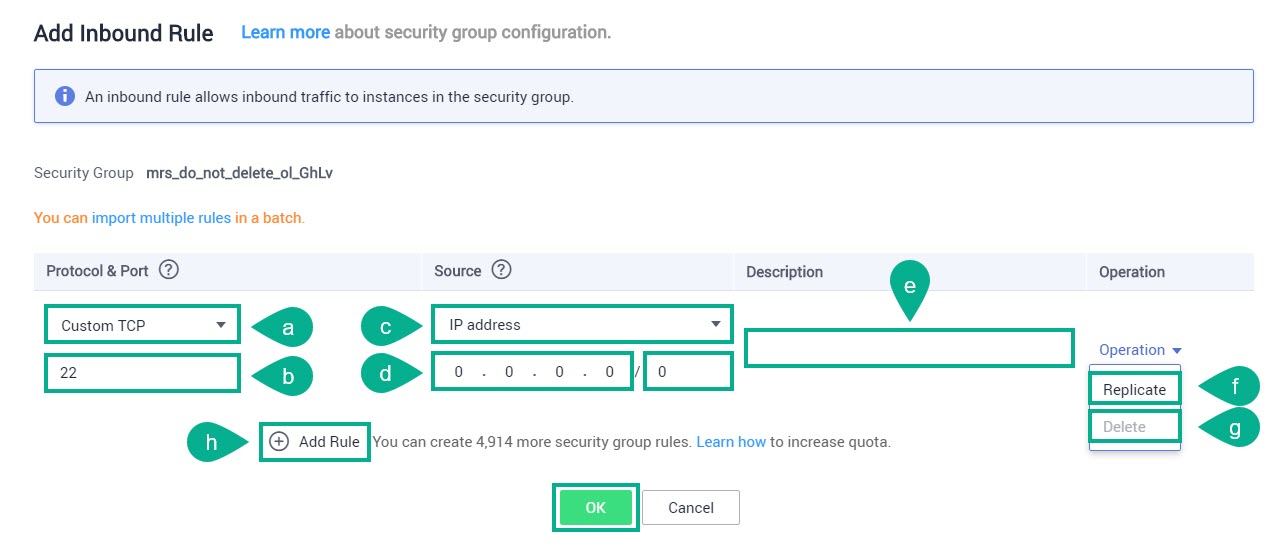

Для добавления нового правила безопасности нажмите Add Rule, заполните следующие поля и нажмите ОК:

Protocol & Port — выберите из списка вид протокола.

Укажите номер порта доступа или диапазон портов (например, 22 или 22-30).

Source — источником правила группы безопасности может быть другая группа либо IP-адрес.

Укажите IP-адрес, с которого разрешаете доступ к инстансам кластера.

Примечание

Если оставить значение по умолчанию

0.0.0.0/0, то доступ разрешен с любого IP-адреса.Description — описание группы безопасности.

— позволяет дублировать введенные правила.

— позволяет удалить правило.

+ Add Rule — добавить новое правило.

Управление правами пользователей

Права пользователя регулируются на уровне группы пользователей, которая, в свою очередь, присваивается нужным пользователям.

В целях безопасности при выполнении основных операций на облачной платформе рекомендуется использовать IAM-пользователей. Пользователи IAM создаются с помощью основной (корневой) учетной записи или с помощью IAM-пользователя с административными правами.

У каждого пользователя IAM свой собственный пароль для входа в систему и ключи доступа (AK/SK) для подключения к облаку с помощью консоли или API. Пользователи управляют ресурсами на основе назначенных им прав, при этом самими ресурсами они не владеют.

Управление правами пользователя происходит в следующем порядке:

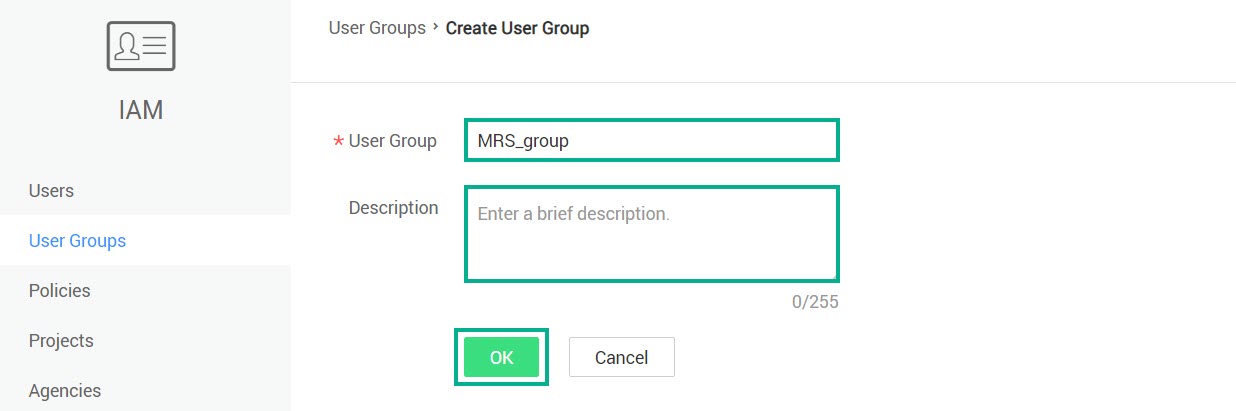

Создание группы пользователей

Выберите .

В меню слева выберите User Groups.

Нажмите Create User Group.

В поле User Group укажите название группы, а в поле Description введите описание группы (например, права, которыми собираетесь наделить группу пользователей).

Нажмите ОК. Новая группа отобразится в списке всех групп.

Создание политики группы

В сервисе Identity and Access Management большой выбор системных политик по каждому сервису Advanced. При необходимости можно создать свою политику с индивидуальным набором прав и доступов.

Рассмотрим создание пользовательской политики на примере добавления разрешения для изменения размера кластера.

Выберите .

В меню слева выберите Policies.

Нажмите Create Custom Policy.

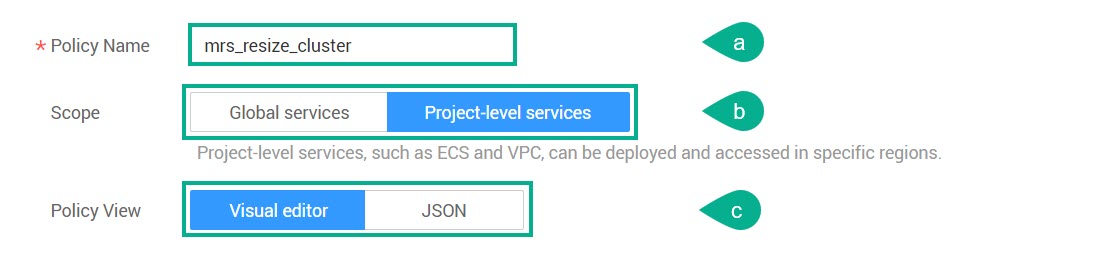

Заполните поля:

Policy Name — укажите название политики.

Scope — выберите масштаб влияния данной политики:

Global services — относится к сервисам, которые работают вне зависимости от региона (например, OBS).

Project-level services — для сервисов, при создании которых учитывается регион.

Policy View — выберите способ настройки политики:

Visual editor — с помощью графического редактора.

JSON — настройка разрешений пользователя с использованием формата JSON.

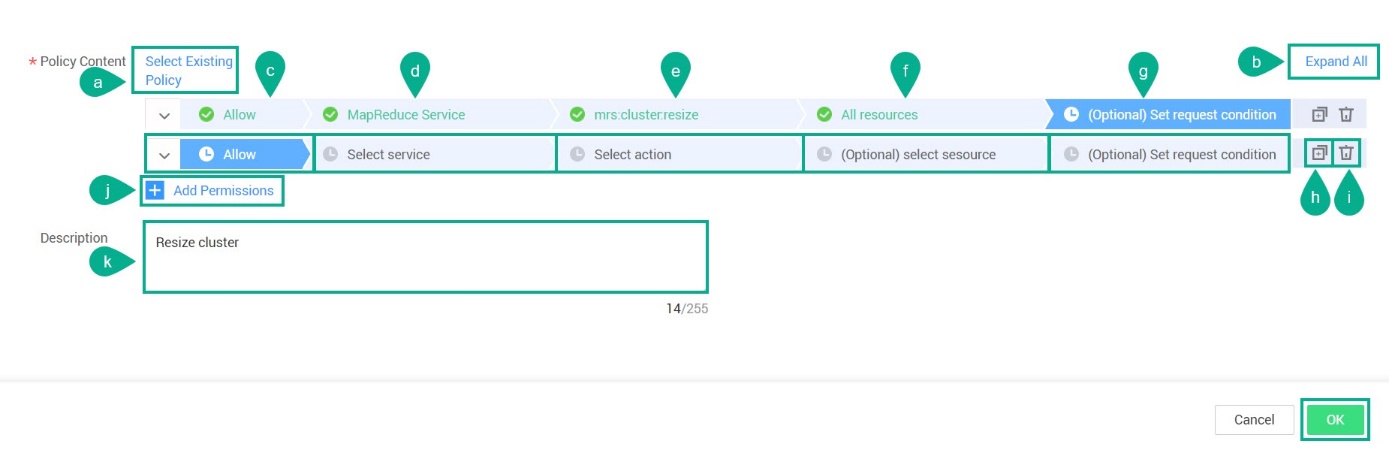

Настройте политику пользователя в блоке Policy Content и нажмите ОК:

Select Existing Policy — можно выбрать преднастройки одной из существующих политик.

Примечание

Cписок отображаемых политик зависит от выбранного масштаба влияния в поле Scope.

Expand/Collapse All — развернуть/свернуть все строки с настройками.

Allow — выберите тип политики: разрешающая (Allow) или запрещающая (Deny). Например, Allow.

Select service — выберите облачный сервис, к которому относится политика. Например, MapReduce Service.

Select action — в разрешенных действиях (изменение (ReadWrite) или просмотр (ReadOnly)) выберите тип действия. Например, .

Примечание

Воспользуйтесь всплывающими подсказками — наведите курсор на значок

нужного действия.

нужного действия.All resources — укажите все (All) или конкретные ресурсы (Specific).

(Optional) Set request conditions — можно настроить дополнительные условия.

(Clone) — дублировать заполненную строку с настройками.

(Clone) — дублировать заполненную строку с настройками. (Remove) — удалить строку.

(Remove) — удалить строку.Add Permissions — добавить новую строку для настройки разрешений.

Description — введите описание политики группы, которое будет видно в списке политик.

Создание пользователя

Выберите .

В меню слева выберите Users.

Нажмите Create User.

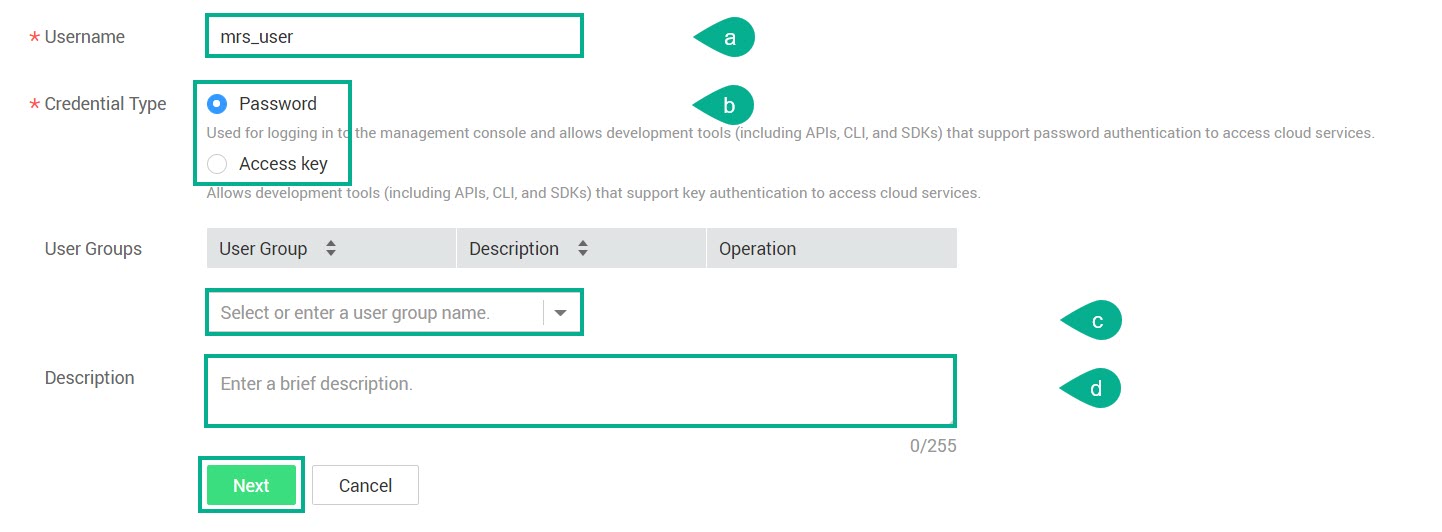

Заполните следующие поля и нажмите Next:

User Name — укажите уникальное имя пользователя.

Credential Type — выберите тип доступа: пароль (Password) или ключ доступа (Access Key).

User Groups — добавьте нужную группу (группы) пользователей: введите название группы или выберите из раскрывающегося списка.

Description — введите описание.

Заполните следующие поля и нажмите ОК (только при выборе типа доступа Password):

Password Type — выберите способ создания пароля:

«Set by user» — при выборе этого параметра на электронную почту пользователя будет выслано письмо с URL-адресом, пройдя по которому он сможет указать свой пароль для входа в консоль.

«Automatically generated» — пользователю на почту будет выслано письмо с автоматически сгенерированным системой паролем. В целях безопасности рекомендуется выбрать Require user to set a new password upon first login.

«Set now» — пароль нужно будет указать в полях ниже. В целях безопасности рекомендуется выбрать Require user to set a new password upon first login.

Email — укажите электронный адрес пользователя.

(опционально) Mobile Number — укажите номер мобильного телефона.

Присвоение политики и добавление пользователя группе

Выберите .

В меню слева выберите User Groups.

В строке с нужной группой нажмите Modify.

В блоке Group Permissions в строке с рабочим проектом нажмите Attach Policy.

В поисковой строке введите «MRS» и нажмите значок поиска

или Enter.

Выберите нужные разрешения и нажмите ОК.

или Enter.

Выберите нужные разрешения и нажмите ОК.Примечание

Пользовательские политики отмечены CUSTOMED.

В блоке Group Members введите имя пользователя или выберите его из раскрывающегося списка. Пользователь появится в таблице. Нажмите ОК.

Примечание

После изменения прав пользователю необходимо выйти из системы и вновь зайти, чтобы новые права вступили в силу.

для Dev & Test