Отказоустойчивая конфигурация UserGate в (HA) в Advanced

Общие положения

Создание отказоустойчивой конфигурации UserGate в Advanced выполняется после развертывания и первичной инициализации UserGate в Advanced.

Внимание

При использовании UserGate для фильтрации трафика East-West между виртуальными машинами внутри сети Advanced возможно снижение пропускной способности. Производитель NGFW UserGate занимается устранением неполадки.

В случае сниженной пропускной способности воспользуйтесь встроенными средствами платформы для фильтрации трафика — группами безопасности или Network ACL. При организации фильтрации North-трафика с помощью кластера отказоустойчивости UserGate учтите особенности настройки NAT-правил.

Для корректной работы кластера используйте три EIP:

для реального IP-адреса основного узла;

для реального IP-адреса резервного узла;

для виртуального IP-адреса кластера.

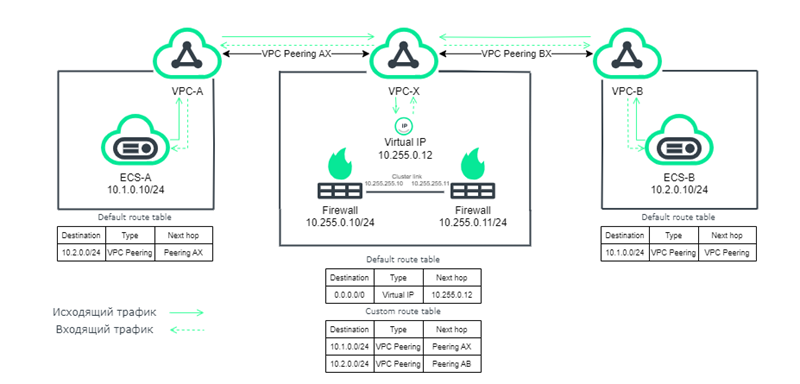

Целевая схема отказоустойчивой конфигурации:

Примечание

Перед выполнением этой инструкции рекомендуем изучить сценарий использования стороннего межсетевого экрана для очистки трафика сетей VPC.

Для подключения к интернету используйте выделенный интерфейс на UserGate.

Для создания кластера NGFW UserGate требуется выделенный кластерный интерфейс. Минимально рекомендуемый набор интерфейсов для кластера UserGate в Advanced: in, out и cluster.

Для UserGate в Advanced три и более интерфейса доступны для всех моделей, кроме 2 vCPU. Устройства должны иметь одинаковую версию ОС, чтобы объединить их в кластер. Для кластера конфигурации допустимо использование разных моделей UserGate (разного числа vCPU). В кластер отказоустойчивости может входить до четырех виртуальных устройств.

Внимание

Для настройки кластера нужна лицензия с возможностями кластеризации. Для получения такой лицензии обратитесь к вашему менеджеру Cloud.ru.

Установка первого узла кластера

Разверните ВМ UserGate, как описано в инструкции. При этом:

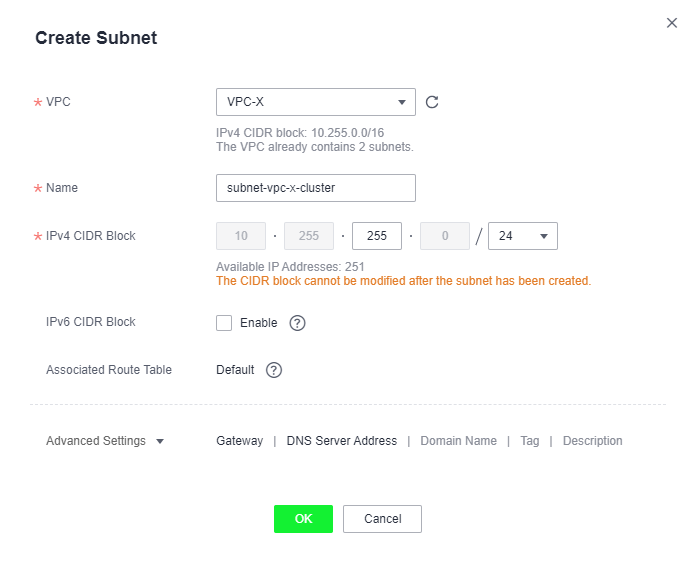

На шаге «Создание VPC» после создания дополнительной подсети

subnet-vpc-x-outsideдля подключения к интернету создайте еще одну подсетьsubnet-vpc-x-cluster, которая будет использоваться для организации кластерного интерфейса UserGate:В главном меню выберите раздел .

В левой части экрана перейдите в Subnets.

В правом верхнем углу нажмите Create Subnet.

Задайте значения параметров:

VPC: VPC-X

Name: subnet-vpc-x-cluster

IPv4 CIDR Block: 10.255.255.0/24

Нажмите OK.

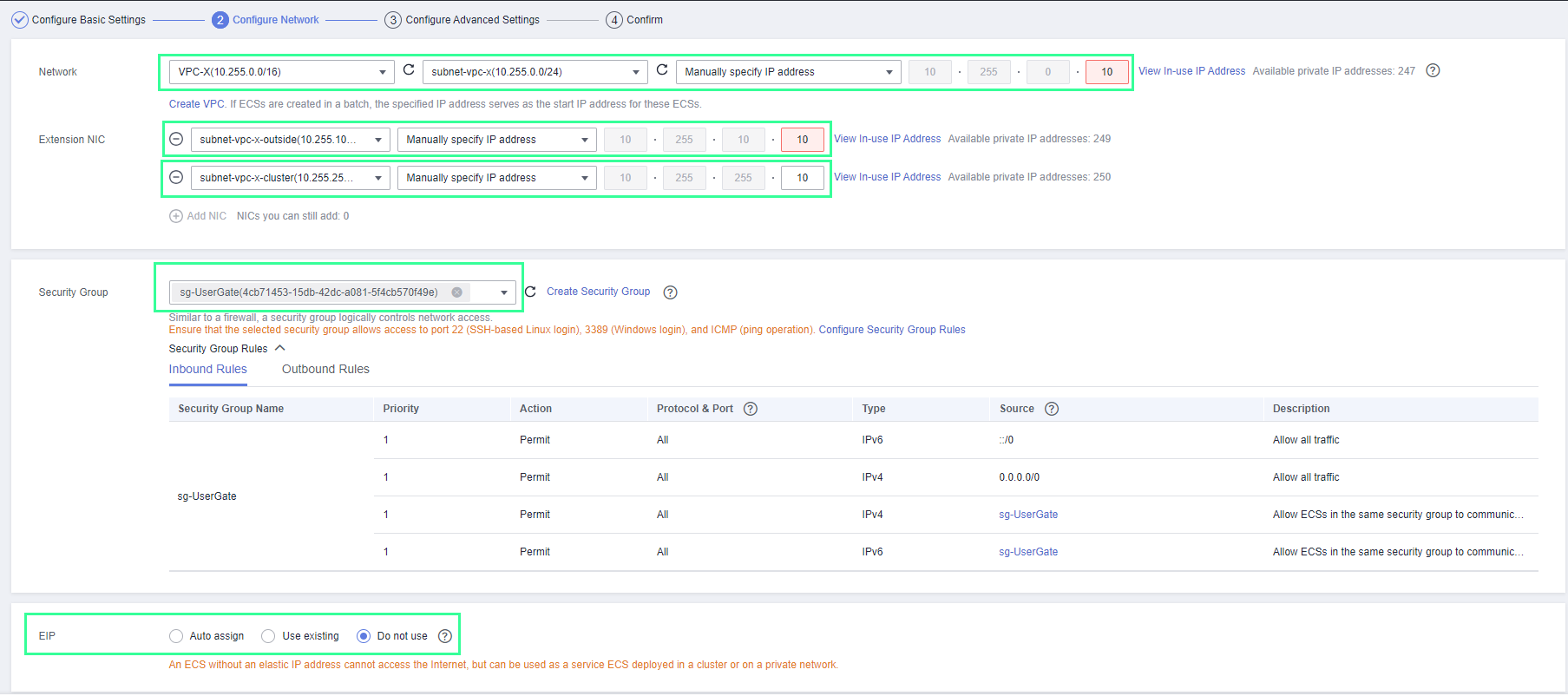

На шаге «Создание виртуального сервера на базе образа UserGate» кроме подсетей

subnet-vpc-xиsubnet-vpc-x-outsideдобавьте NIC с подсетьюsubnet-vpc-x-cluster.

В качестве IP-адресов укажите

.10. В качестве имени виртуального сервера UserGate рекомендуем использоватьecs-UserGate-Pri.

Выполните первичную инициализация UserGate в Advanced, как описано в инструкции. При этом:

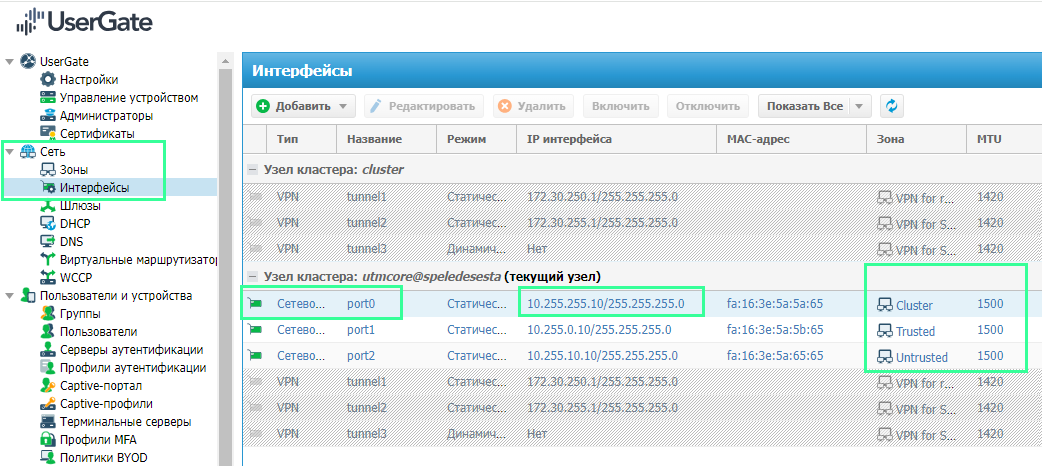

На шаге «Настройка порта управления UserGate» обратите внимание на наличие третьего порта UserGate

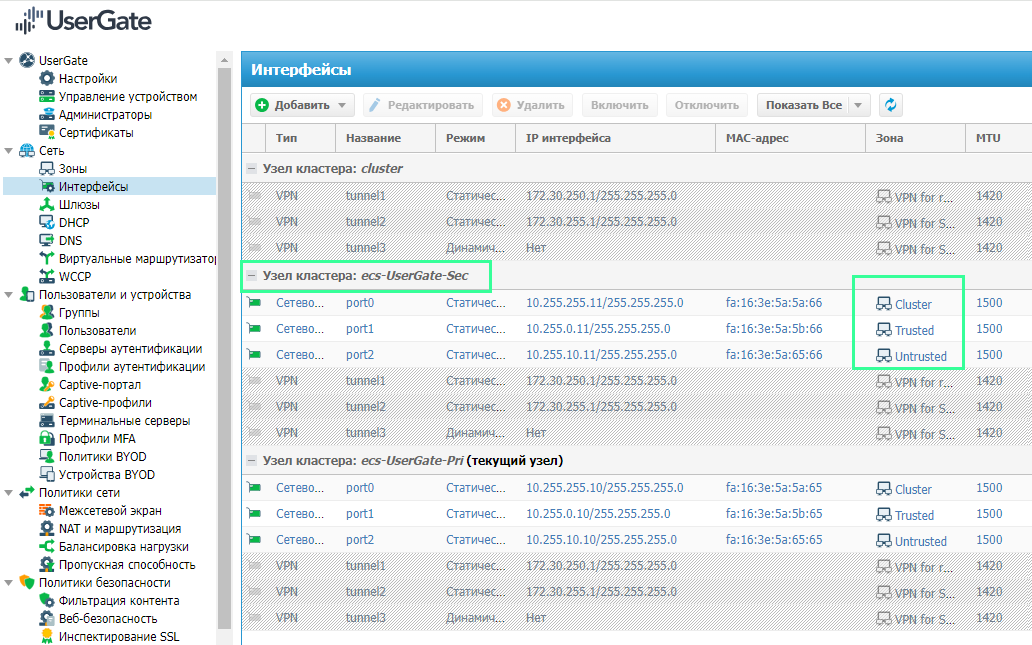

port2, который будет в дальнейшем использован для создания кластера.На шаге «Настройка статической адресации на интерфейсах» во время назначения зон убедитесь, что зоны

TrustedиUntrustedназначаются на порты с IP-адресами10.255.0.10и10.255.10.10соответственно. На порт с адресом10.255.255.10(кластер) потребуется назначить зонуCluster. Не удаляйтеECS-Xна данном этапе. ВМ потребуется для начальной инициализации второго узла кластера.Выполните шаг «тестирование доступов инструкции по первичной инициализации UserGate в Advanced.

Настройка первого узла для создания кластера конфигурации и отказоустойчивости

Подключитесь графическому интерфейсу UserGate.

Перейдите на вкладку Настройки, далее в .

Для интерфейса, выбранного на роль кластерного интерфейса, назначьте зону

Cluster.

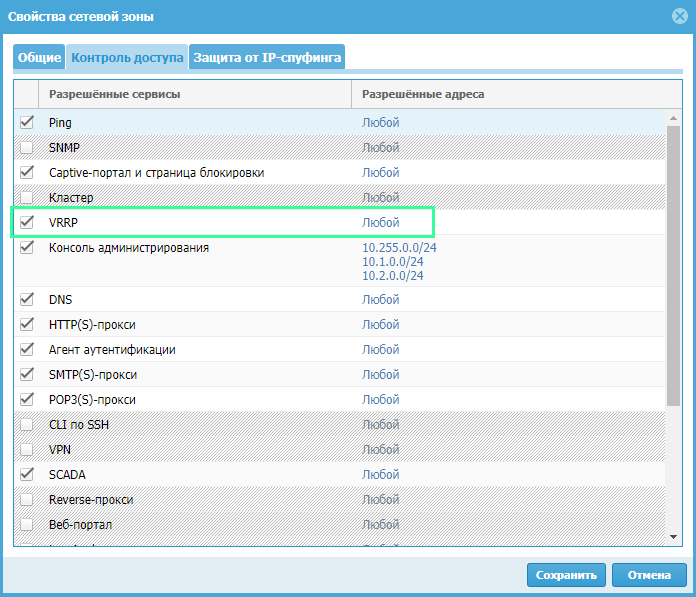

Перейдите в . Для зон

TrustedиUntrustedвключите разрешениеVRRP.

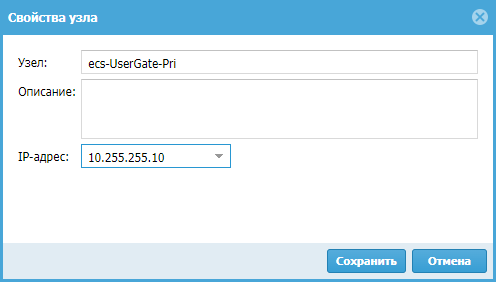

Перейдите в . В разделе Кластер конфигурации нажмите Редактировать.

Укажите имя основного узла кластера и выберите для него IP-адрес.

Нажмите Сохранить.

Нажмите Перезагрузить сейчас.

После перезагрузки устройства подключитесь к графическому интерфейсу.

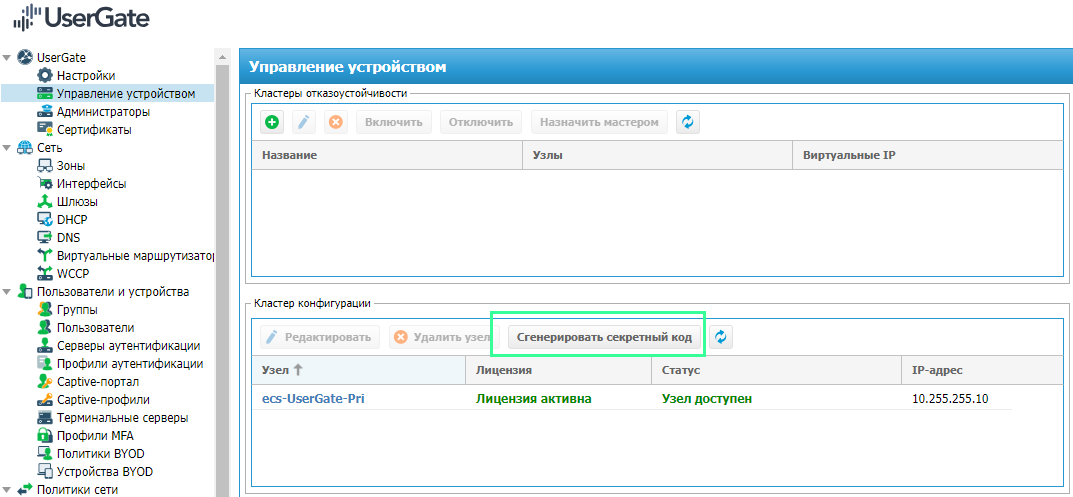

Перейдите в . В разделе Кластер конфигурации нажмите Сгенерировать секретный код. Скопируйте полученный код в любой другой текстовый редактор. Этот код потребуется для подключения второго узла к кластеру.

Установка второго узла кластера

Создайте виртуальный сервер UserGate с названием

ecs-UserGate-Sec. При настройке NIC укажите IP-адреса интерфейсов.11.Выполните настройку порта управления.

Подключитесь к консоли управления ECS-X с помощью Remote Login, откройте браузер и в адресной строке укажите

https://10.255.0.11:8001.Пройдите шаги первоначальной установки:

Выберите язык

Выберите часовой пояс

Примите лицензионной соглашение

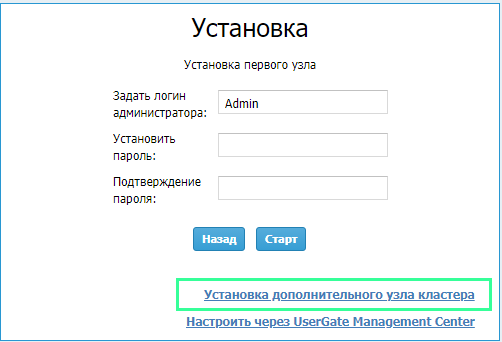

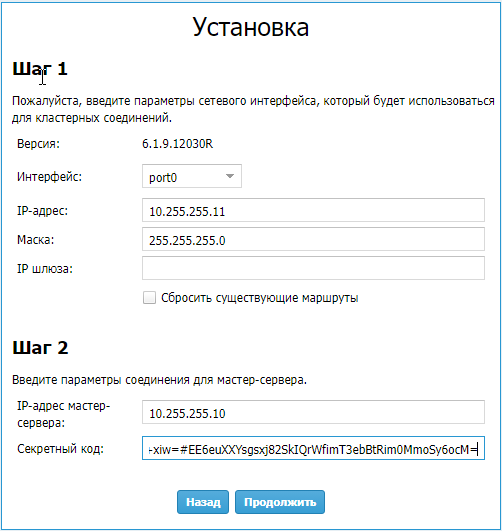

На шаге «Установка первого узла» выберите Установка дополнительного узла кластера.

Укажите значения параметров:

Интерфейс: порт по mac-адресу

IP-адрес:

10.255.255.11Маска:

255.255.255.0IP-адрес мастер-сервера:

10.255.255.10Секретный код: секретный код, полученный ранее

Нажмите Продолжить.

Выполните подключение второго узла кластера к интернету:

Войдите в консоль управления Advanced.

Перейдите в .

См.также

Напротив EIP, который планируется использоваться для UserGate, нажмите Bind.

Выберите в списке доступных ECS виртуальную машину

ecs-UserGate-Sec. В NIC выберите внешний NIC UserGate с IP-адресом10.255.10.11.

Настройка кластера конфигурации

Подключитесь в браузере к графическому интерфейсу основного узла UserGate.

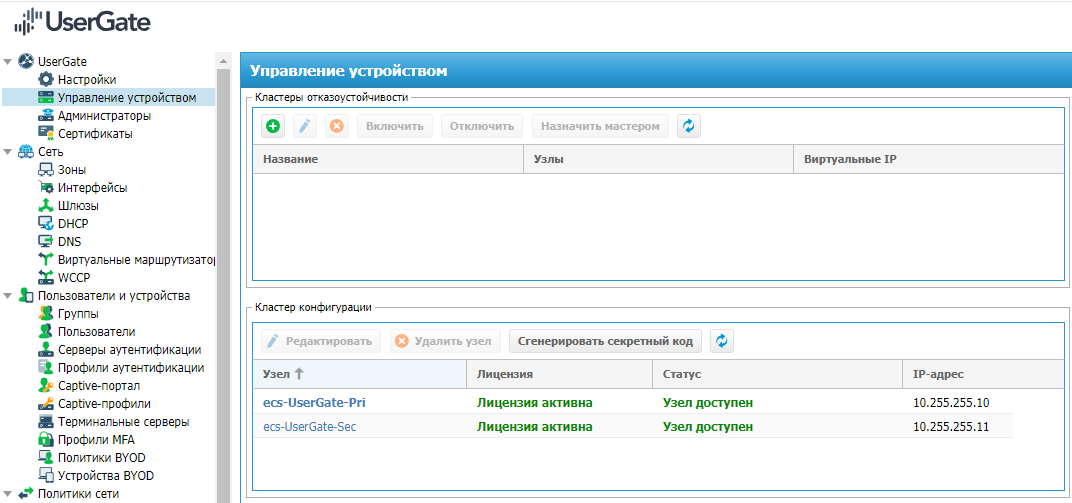

Перейдите в .

В разделе Кластер конфигурации выберите подключенный резервный узел и нажмите Редактировать.

Задайте имя узла и нажмите Сохранить.

Убедитесь, что оба узла кластера конфигурации имеют активную лицензию и доступны.

Внимание

Лицензия для резервного узла не требует отдельной установки. Достаточно наличия лицензии на основном узле.

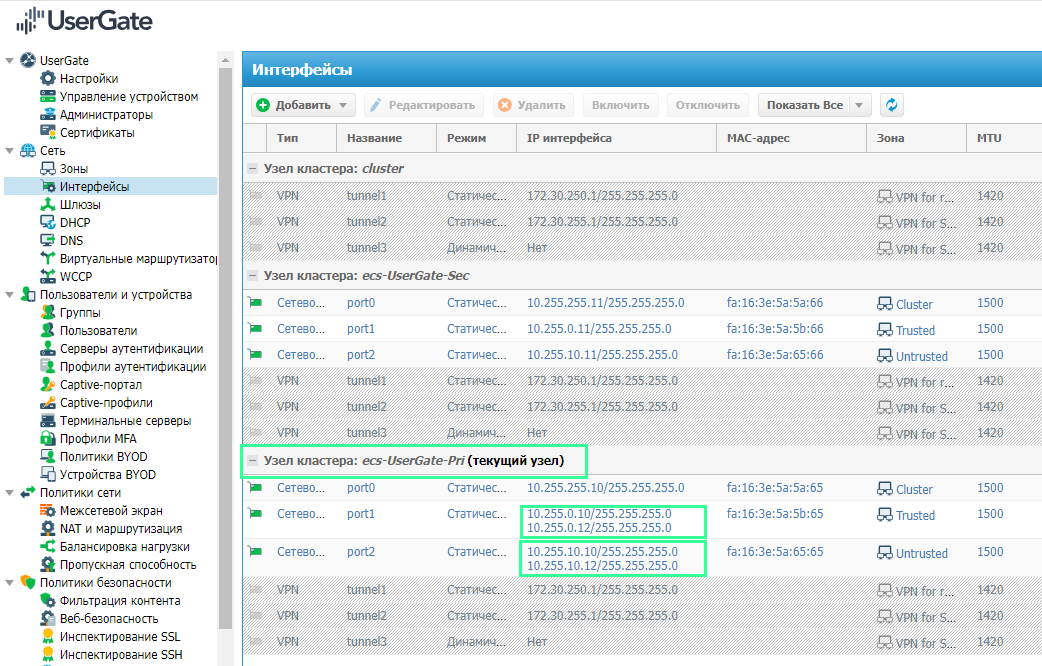

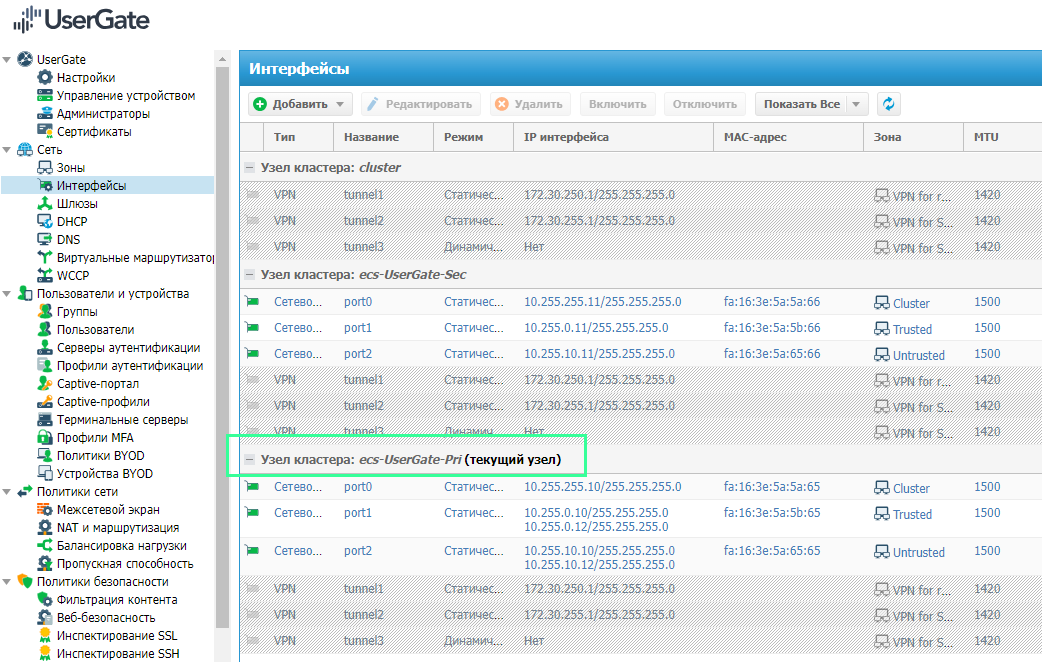

Перейдите в . В этом меню доступна настройка интерфейсов обоих узлов кластера. Выполните настройку зон и статической адресации для интерфейсов резервного узла.

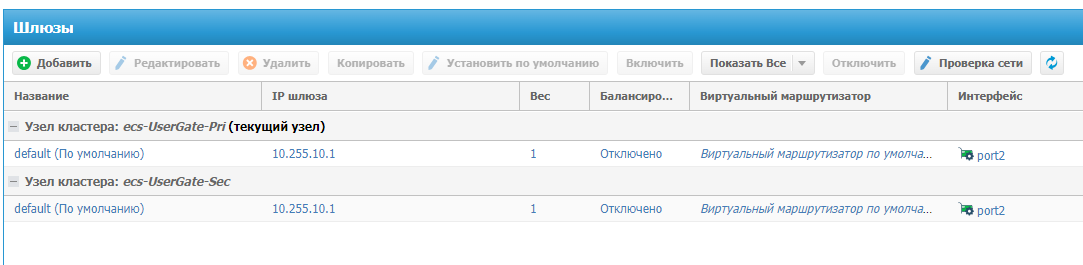

Перейдите в . Для второго узла кластера замените шлюз, полученный по протоколу

boot, на шлюз, настроенный статически. Для этого нажмите Добавить и задайте значения параметров:Название: default

Интерфейс: порт с IP-адресом

10.255.10.11Виртуальный маршрутизатор: Виртуальный маршрутизатор по умолчанию

IP шлюза:

10.255.10.1Вес: 1

Балансировка: неактивно

По умолчанию: активно

Нажмите Сохранить.

Удалите шлюз, полученный по протоколу boot

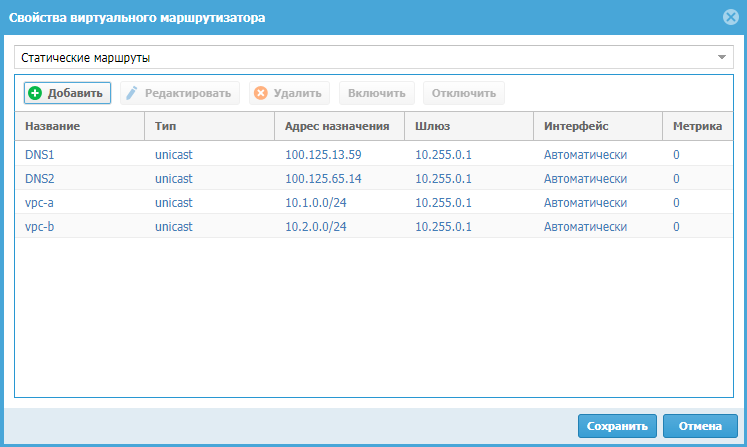

Перейдите в .

Настройте статические маршруты для виртуального маршрутизатора второго узла кластера так же, как настроены статические маршруты для виртуального маршрутизатора первого узла кластера:

Внимание

В кластере конфигурации настройки IP-адресации и маршрутизации не синхронизируются между узлами.

Настройка кластера конфигурации завершена.

Настройка кластера отказоустойчивости

Подключитесь к графическому интерфейсу основного узла UserGate. Убедитесь, что для зон

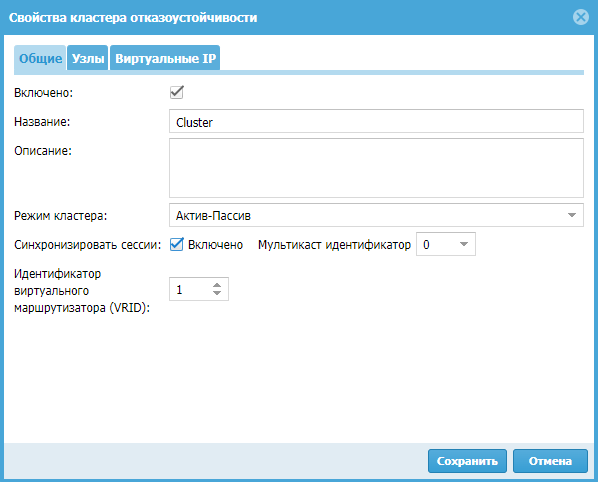

TrustedиUntrustedвключено разрешениеVRRP.Перейдите в . В разделе Кластеры отказоустойчивости нажмите +.

В появившемся окне задайте значения параметров аналогично указанным на скриншоте:

Внимание

Мультикаст-идентификатор позволяет разграничить синхронизацию сессий для разных кластеров отказоустойчивости в рамках одного кластера конфигурации. Если этого не требуется, оставить значение по умолчанию — 0.

Идентификатор виртуального роутера (VRID) уникален для каждого VRRP-кластера в локальной сети VPC. Если в сети не присутствуют сторонние кластеры VRRP, то рекомендуем оставить значение по умолчанию — 1.

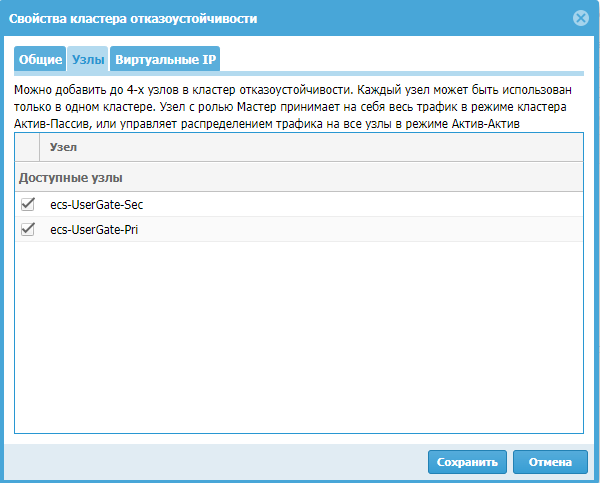

Перейдите на вкладку Узлы.

Выберите основной и резервный узлы кластера.

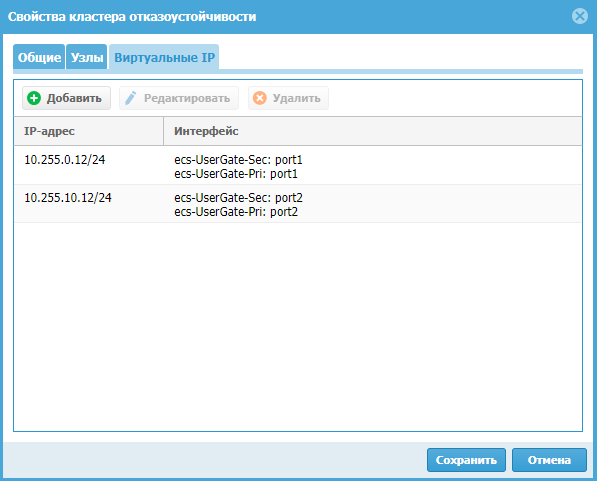

Перейдите на вкладку Виртуальные IP.

Нажмите Добавить.

Укажите виртуальный IP-адрес

10.255.0.12для зоныTrustedи выберите соответствующие интерфейсы UserGate.Нажмите Сохранить.

Внимание

Названия сетевых интерфейсов на основном и резервном узле могут не соответствовать друг другу. Например, внешний интерфейс основного узла может быть

port1, а внешний интерфейс резервного узлаport0. Для удобства выполнения этого шага продублируйте вкладку браузера и в соседней вкладке откройте .Нажмите Добавить.

Укажите виртуальный IP-адрес

10.255.10.12для зоныUntrustedи выберите соответствующие интерфейсы UserGate.Нажмите Сохранить.

В окне Свойства кластера отказоустойчивости проверьте сконфигурированные параметры и нажмите Сохранить.

Перейдите в . Убедитесь, что виртуальный IP-адрес кластера появился в настройках интерфейса основного узла.

Настройка Virtual IP

Для корректной маршрутизации в VPC необходимо сопоставить VRRP Virtual IP, настроенные в операционной системе UserGate, с объектами Virtual IP платформы Advanced.

В этом примере настроены следующие VRRP Virtual IP:

Зона

Trusted—10.255.0.12Зона

Untrusted—10.255.10.12

Войдите в консоль управления Advanced.

Перейдите в .

В левой части экрана нажмите Subnets.

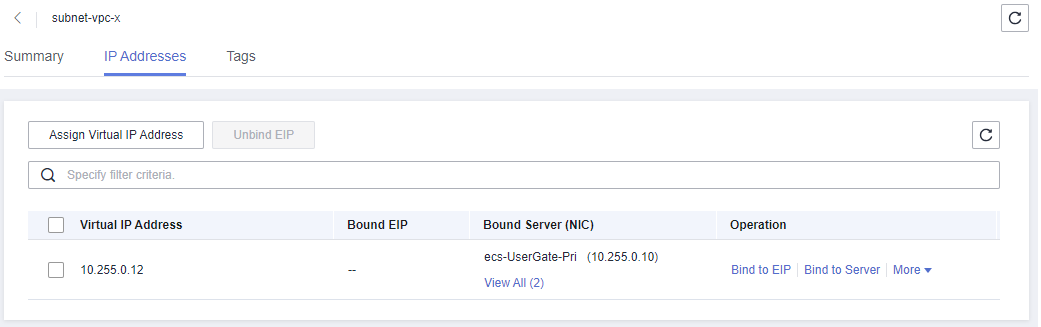

Выберите

subnet-vpc-xи перейдите на вкладку IP-addresses.Нажмите Assign Virtual IP Address.

Выберите Manual и введите IP-адрес

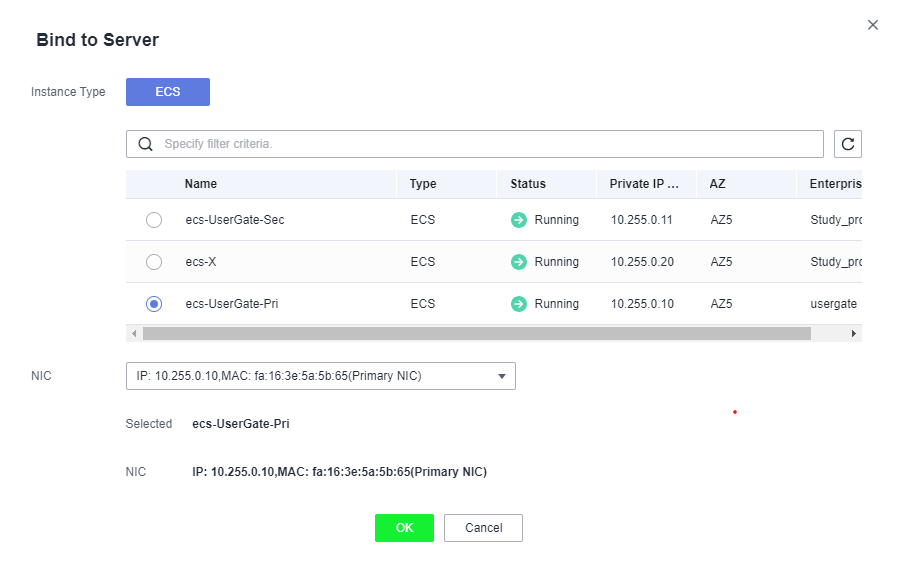

10.255.0.12.Напротив вновь созданного Virtual IP Address нажмите Bind to Server.

Выберите первый узел UserGate и его NIC с адресом

10.255.0.10.

Нажмите ОК.

Напротив вновь созданного Virtual IP Address повторно нажмите Bind to Server.

Выберите второй узел UserGate и его NIC с адресом

10.255.0.11.Нажмите ОК.

Сверьте настройку со скриншотом:

Вернитесь в Subnets в консоли Advanced.

Выберите

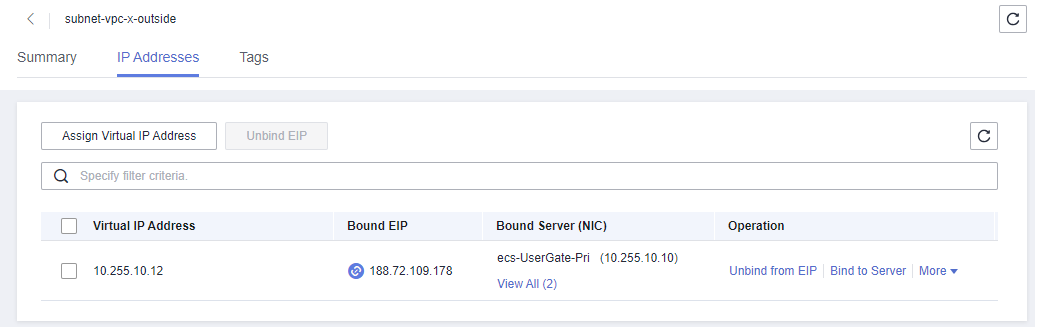

subnet-vpc-x-outsideи перейдите на вкладку IP-addresses.Нажмите Assign Virtual IP Address.

Выберите Manual и введите IP-адрес

10.255.10.12.Выберите первый узел UserGate и его NIC с адресом

10.255.10.10.Нажмите ОК.

Напротив вновь созданного Virtual IP Address повторно нажмите Bind to Server.

Выберите второй узел UserGate и его NIC с адресом

10.255.10.11.Нажмите ОК.

Напротив Virtual IP Address нажмите Bind to EIP.

Выберите свободный EIP. При отсутствии — создайте новый EIP в разделе консоли Advanced и вернитесь к этому шагу.

Сверьте настройку со скриншотом:

Подключитесь к графическому интерфейсу UserGate, используя EIP, привязанный к Virtual IP платформы Advanced (

188.72.109.178в нашем примере, см. скриншот выше): https://188.72.109.178:8001Перейдите в и убедитесь, что вы подключились к основному узлу кластера.

Настройка NAT

Чтобы организовать выход в интернет с помощью кластера отказоустойчивости UserGate, настройте правило NAT.

Адрес в поле SNAT IP (внешний адрес) прописывать не нужно. Внешний адрес для исходящего трафика назначается соответственно внешнему адресу активного узла кластера.

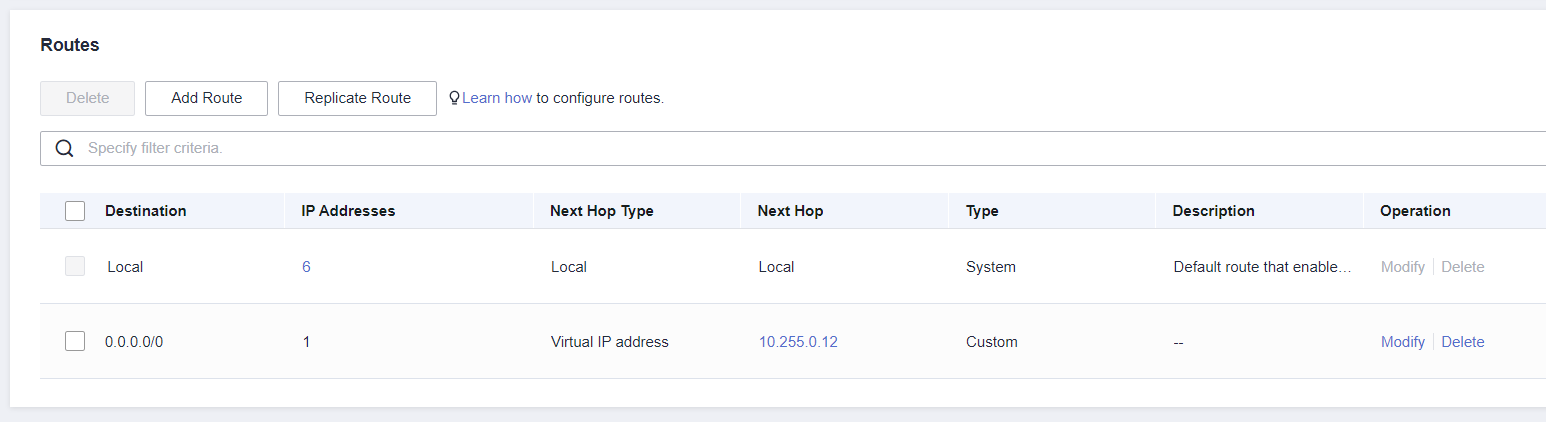

Корректировка default Route Table для VPC-X

Для обеспечения отказоустойчивости необходимо использовать VRRP Virtual IP и соответствующий объект Virtual IP платформы Advanced в таблице маршрутизации VPC.

В этом примере VRRP Virtual IP и объект Virtual IP Advanced отказоустойчивого шлюза для внутренних подсетей имеют IP-адрес 10.255.0.12.

Для реализации этого требования внесите изменение в настройку таблицы маршрутизации по умолчанию для VPC-X – rtb-VPC-X:

Войдите в консоль управления Advanced.

Перейдите в .

В левой части экрана перейдите в .

Выберите таблицу по умолчанию для

VPC-X—rtb-VPC-X.Отредактируйте маршрут «по умолчанию»:

Destination Type: IP address

Destination:

0.0.0.0/0Next Hop Type: Virtual IP Address

Next Hop:

10.255.0.12Description (опциально): описание для маршрута

Тестирование доступов

Выполните тестирование доступов по инструкции.

В качестве дополнительных тестов рекомендуется:

Проверить IP-адрес, с которого ECS-A и ECS-B выходят в интернет.

IP-адрес должен соответствовать EIP, назначенному активному узлу кластера отказоустойчивости UserGate. Для проверки используйте утилиту curl, например

curl ifconfig.me.Полученный результат должен соответствовать EIP.

Выполнить тестирование доступов при отключенной основной ноде UserGate и повторить тестирование доступов при отключенной резервной ноде UserGate.

для Dev & Test